En México se estima que 15,000 personas fueron espiadas por

el malware Pegasus, de los cuales se encuentran 25 periodistas entre los que

destacan Carmen Aristegui, Jenaro Villamil y Marcela

El software espía Pegasus de NSO Group infectó los celulares

de al menos 180 periodistas de 20 países entre 2016 y junio de 2021,

principalmente de los medios de comunicación más críticos, de acuerdo con la

investigación Pegasus Project.

Pegasus es una herramienta de acceso remoto (RAT por sus

siglas en inglés) con capacidades de software espía para dispositivos Android e

iOS y es capaz de extraer datos de aplicaciones de mensajería populares como

WhatsApp, Facebook y Viber, así como de correo electrónico y navegadores.

Este malware espía puede vigilar a distancia a las víctimas

a través del micrófono y la cámara, así como realizar capturas de pantalla del

usuario y registrar las entradas.

“Pegasus es utilizada como una herramienta altamente

dirigida, ya que a diferencia del software espía que a menudo se propaga para

recolectar grandes cantidades de datos de usuarios, Pegasus se usa solo en unas

pocas personas, aparentemente, con fines de vigilancia. La propagación mínima

del software espía no lo hace menos peligroso, para cada individuo bajo

vigilancia, el alcance del daño a la privacidad puede ser muy alto”, explicó

Jakub Vávra, analista de amenazas móviles de Avast en entrevista para Forbes

México.

En México se estima que 15,000 personas fueron espiadas por

el malware Pegasus y 25 periodistas, entre los que destacan: Carmen Aristegui,

Jenaro Villamil, Marcela Turati, Alejandro Caballero, Álvaro Delgado, Rafael

Rodríguez Castañeda, Jorge Carrasco, Ignacio Rodríguez Reyna, Arturo Rodríguez

García, y Alejandra Xanice.

Algunos de ellos no sospecharon ser espiados por un software

ya que Pegasus también utilizó el mecanismo de ataque de “clic cero”, lo que

significa que no se requiere ninguna acción por parte del usuario para instalar

el software espía.

En este caso se podría infectar un dispositivo a través de

una llamada de WhatsApp, incluso si la llamada no es respondida. En casos más

recientes, los investigadores han descrito que Pegasus obtuvo acceso a través

de una vulnerabilidad de día cero en la aplicación iMessage de Apple.

“Pegasus infecta el teléfono Android o iOS del usuario a

través de vulnerabilidades de día cero en aplicaciones o mediante spear

phishing. Esto significa que lo engaña para que haga clic en un enlace

malicioso enviado por mensaje de texto o correo electrónico desde una fuente

aparentemente legítima, como un banco, una empresa de mensajería o un proveedor

de servicios. Obtiene privilegios de root en el teléfono y logra un control

total sobre el dispositivo para instalar aplicaciones adicionales, registrar y

recopilar datos, o incluso manipular los mensajes enviados desde y hacia el

teléfono”, agregó Vávra.

De acuerdo con el experto de Avast, gigantes como Apple y

Google actualmente buscan nuevas vulnerabilidades y posibles formas en las que

la privacidad y la seguridad de sus usuarios podrían verse comprometidas para

fortalecer la seguridad de los dispositivos móviles contra este tipo de

ataques.

“Del lado del usuario iOS y Android están aumentando el

control del usuario sobre los permisos y la privacidad. Esta es una forma

eficaz de ayudar a evitar ataques de phishing y otros modos de vulneración de

los dispositivos. También es importante que los usuarios se informen sobre los

peligros del phishing y la ingeniería social, especialmente en el caso del

software espía.”

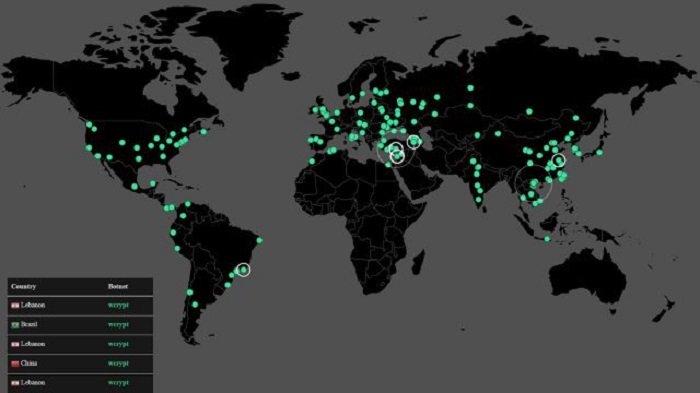

Desde el 2016 Avast ha detectado versiones de Pegasus y ha

bloqueado varios intentos de vulnerar dispositivos móviles desde entonces, la

mayoría de ellos registrados en 2019.

Fuente: Forbes

Publicado por:NOTICIAS DE YUCATÁN

Aprobado: quitarán licencia de por vida a quien conduzca ebrio y mate a alguien Editar

MÉRIDAMancha de sargazo de 4 veces el tamaño de Mérida se aproxima a costas yucatecas Editar

YUCATÁN'Apuñalan' a Ingrid Coronado tras su salida de TV Azteca Editar

DIVERSIÓNAlcaldesa de Morena de Los Cabos contrata a su hijo con un sueldo de $21,400 al mes Editar

MÉXICO

Exhiben “plática caliente” de Víctor Caballero Durán con una mujer Editar

MÉRIDA